Mire képes az állami kémprogram?

A WikiLeaksen nyáron kiszivárogtatott mintegy negyven gigabájtnyi információ elemzésével és a kódok visszafejtésével Marosi Attila, a Sophos cég kiberbiztonsági szakértője képes volt megismerni a FinSpy működési elvét. A kiszivárogtatott információk szerint ezt a kémprogramot a magyar Nemzetbiztonsági Szakszolgálat is használja. A programot fejlesztő céget komoly bírálat érte amiatt, hogy az emberek megfigyelését lehetővé tévő megoldásait többek közt Hoszni Mubarak egyiptomi diktátornak is értékesítette.

A program jellege miatt a FinSpy teljesen titkos forráskódja egy hackertámadás nyomán kerülhetett az internetre, a magyar szakértő a kiszivárogtatott adatok közül csak a kémprogram androidos változatára koncentrált: már ez is rengeteg dolgot felfedett a FinSpy képességeiről - derült ki a Hacktivity hackerkonferencián tartott bemutatóból.

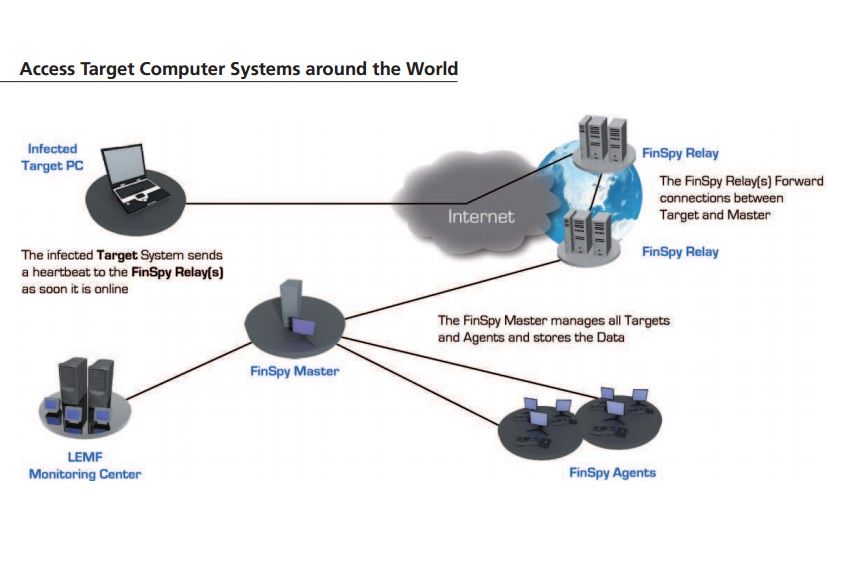

A FinSpy és FinFisher néven ismert szoftver azért válhatott állami kémprogramként ismertté a világsajtóban, mert eleve titkos adatgyűjtésre tervezték, és a szoftvereket fejlesztő Gamma International vállalat eleve csak rendvédelmi szerveknek értékesíti a program licencét.

Egy ilyen kémprogramot hagyományos víruskereső szoftverek sem képesek detektálni, hiába telepítjük ezeket a számítógépre vagy mobil eszközre. Ez semmiképp sem azért van, mert gyártóik lepaktáltak volna a biztonsági szoftverek fejlesztőivel - magyarázta Marosi Attila a konferencián.

Szerinte a titkosszolgálati és rendőrségi használatra szánt kémprogramokat nemcsak azért nehéz érzékelni, mert eleve rejtőzködésre vannak optimalizálva, de a hagyományos vírusokhoz képest elenyésző számú számítógépet vagy mobil eszközt fertőznek meg. Ráadásul a rendvédelmi szervek nem élnek úgy vissza a beszerzett adatokkal, mondjuk az internetbanki jelszavakat tolvajló internetbűnözők, ezért a kémprogramok jelenléte nem kelt feltűnést. Tömegesen jelentkező gyanús jelenségek hiányában pedig a vírusvédelmi cégek rendszereibe sem érkeznek róluk riasztások.

Marosi Attila egyébként a FinSpy androidos kémmoduljának két évvel ezelőtti változatát tudta kivesézni a kiszivárgott fájlokból. Ennek során kiderítette, hogy a kártevőt manuálisan kell telepíteni a megfigyelni kívánt készülékre: ez történhet például úgy, hogy egy játéknak álcázott app telepítésére veszik rá a felhasználót, de úgy is, hogy valaki manuálisan feltelepíti azt a készülékre.

A kémprogramot előzetesen mindig bekonfigurálják a megfigyelési feladatra, így például megadható, hogy ha a készülékről tárcsáznak, akkor titokban ne csak hagyományos, hanem konferenciahívás épüljön fel, amelyben a harmadik fél a megfigyelést végző hatóság operátora. Lekérhetők az SMS-ek, e-mailek, bármilyen telefonon lévő fájl. A kémprogram számára beállítható az is, hogy csak wifin vagy mobilneten kommunikáljon, illetve mit tegyen, ha kezd megtelni a telefon memóriája, vagy merülőben van az akkumulátor. Ez utóbbi két esetben például érdemes ideiglenesen rejtőzködő módba kapcsolnia. Beállítható az is, hogy ha a felhasználó egy adott helyszínre ér, automatikusan küldjön jelentést róla a megfigyelőknek.

A FinSpy ugyanolyan szolgáltatásként fut az Androidon, mint mondjuk a telefonkönyvet előhívó alkalmazás, és SMS-ekkel lehet neki távolból parancsokat adni. A megfelelően formázott üzenetek érkezését az aktív kémprogram elrejti, így sem a készülék kijelzője, sem a hangszóró nem aktiválódik. A magyar kutató arra is rájött, hogy a FinSpy esetében a telefon IMEI-számát is ismerni kell ahhoz, hogy parancsokat küldhessünk rá - ez egy wifihálózat forgalmi elemzésével is ellopható a kémprogramtól - az üzenetek titkosításához használt gyenge titkosítást pedig néhány perc alatt ki lehet játszani.

Ez azért probléma, mert Marosi Attila azt is bemutatta, hogy ha valakinek a telefonján aktív a FinSpy, akkor ahhoz nemcsak mondjuk a hatóságok, hanem egy harmadik fél - akár bűnözők - is hozzáférhetnek.

A Hacktivityn a szakértő bemutatta, hogy a kémprogram gyenge védelme miatt miként lehetséges eltéríteni a FinSpy androidos változatát: az eredeti megfigyelőktől átvéve az irányítást végül saját maga számára kért le adatokat egy táblagépről. A Sophos biztonsági szakértője arra is rájött, hogy milyen SMS-t kell küldeni egy androidos telefonra ahhoz, hogy leellenőrizhessük, aktív-e rajta a FinSpy, vagy sem: ha a telefon a beérkező speciális üzenetet nem jeleníti meg, akkor a kémprogram aktív, ha viszont megjelenik a kódsor, akkor a telefonon nincs rajta a szoftver.

Miután Marosi Attila visszafejtette az androidos FinSpy működését, a Sophos vírusvédelmi megoldása már képes detektálni a kémprogramot. Mivel a FinSpy működési elve ismertté vált, valószínűleg teljesen az alapoktól újra kell fejleszteni a technológiát. A szakember elmagyarázta, hogy tudomása szerint a FinSpy nemcsak Androidra, de többek közt Windows CE-re és BlackBerry telefonokra, illetve a számítógépes Windowsra is elkészült. Más kémprogramokkal Windows Phone, Mac OS X vagy iOS rendszerek is megfigyelhetők, hiszen ezekben is léteznek különböző biztonsági rések.

A magyar szakértő szerint a FinSpy nem egy különösen fejlett kémprogram, saját vizsgálatai szerint inkább egyszerűbb rendőrségi megfigyelésre lehet alkalmas: külföldön ilyen feladatokat az adóhatóság vagy a rendőrség is elláthat, Magyarországon azonban csak a Nemzetbiztonsági Szakszolgálat végez hasonló tevékenységet - tudtuk meg a konferencián.

Nem valószínű, hogy a FinSpyjal fognák el a legveszélyesebb kiberbűnözőket, mivel ezt a kémprogramot akár úgy is el lehet tüntetni a telefonról, hogy azon egy gyári visszaállítást indítanak el. Kisebb fajsúlyú bűncselekmények elkövetői ellen lehet hatékony, akik csak minimális informatikai ismeretekkel rendelkeznek, viszont nem igényel a hatóságok részéről sem különleges szakmai tudású operátorokat. Egyedül arra kell figyelni, hogy ne vigyék túlzásba a használatát, ha ugyanis gyanúsan megnő a mobilnetes adatforgalom vagy túlságosan hamar lemerül az akkumulátor, az gyanút kelthet a megfigyelt emberben.

Persze nem szabad elfeledni azt sem, hogy a FinSpy nem az egyetlen készen megvehető kémprogram, ráadásul a hatóságok - megfelelő engedélyek birtokában - eleve képesek a szolgáltatók rendszereiből lekérni hívásokat, üzeneteket vagy akár egy-egy felhasználó tartózkodási helyét.