Hogyan védekezhet a kémkedő winchester ellen?

Bombaként robbant a Kaspersky Labs híre kedden: az orosz kiberszakértők szerint létezik olyan kártevő, ami a merevlemezek belső szoftverében tud rejtőzködni, és teljesen kiirthatatlan, formázással sem lehet eltávolítani – ha pedig aktív, a segítségével információkat lehet kinyerni a gépről az interneten keresztül.

Korábban nem volt példa olyan kártevőre, ami ennyire mélyen be tud épülni egy számítógépbe. A Kaspersky által felfedezett kémprogram ugyanis a merevlemezek működését vezérlő mikroszoftverbe, a firmware-be települ be: ez jóval mélyebb szintet jelent a Windowsnál, Mac OS X-nél – hiszen egy winchesternek az operációs rendszer nélkül is működnie kell. Ebből adódóan a kártevő az operációs rendszertől függetlenül használható kémkedésre.

Attól, hogy ilyen mélyen be tud épülni a rendszerbe, a kártevő gyakorlatilag kiirthatatlan, ha le is formázzák a merevlemezt, a kártevő akkor is a helyén marad – magyarázta az Origónak Kertész Zoltán, az adathelyreállítással és kiberbiztonsággal is foglalkozó Kürt Zrt. adatmentési üzletágának vezetője, aki maga is a Kaspersky tanulmányából tájékozódott a kémprogramról.

Az orosz kiberszakértők elemzéséből kiderül, hogy a merevlemez firmware-jébe épülő kóddal el lehet érni, hogy az adattároló bizonyos keresőszavakkal kapcsolatos adatokat elkülönítsen a meghajtó egyik rejtett részére. Az így elkülönített adatok később távolból is hozzáférhetők illetéktelenek számára – különböző, járulékos kártevőkön keresztül.

Kertész szerint a kártevő valószínűleg előzetesen megadott keresőszavakkal dolgozik: nem valószínű, hogy utólag szabadon lehessen állítani a nyomon követni kívánt témák körét. A módszer arra is használható, hogy egy számítógépen újra és újra felülfertőzzenek egy kémprogramot, hiszen egy átlagfelhasználónak biztosan nem jut eszébe lecserélni a merevlemezét, legfeljebb formatálja.

A Kürt szakértője úgy véli, hogy egy ilyen kártevő elkészítése hatalmas munka: nem csupán gyártónként, hanem minden egyes merevlemez-típushoz egyedileg vissza kell fejteni az adattároló működését vezérlő firmware-t, és megírni annak hiba nélkül funkcionáló, de kémkedésre is lehetőséget adó változatát.

Kertész Zoltán szerint ez rengeteg munka, így kizártnak tartja, hogy a világszerte használt merevlemezek döntő többsége támadható legyen, bár a Kaspersky által felfedezett listán gyakorlatilag minden fontosabb gyártó neve felbukkant érintettként. Mivel minden konkrét merevlemeztípust átlagosan egy-két évig gyártanak, a kémprogram szerzői valószínűleg szerverekben használatos adattárolókra specializálódnak. Az ilyen típusú környezetre optimalizált adathordozók ritkán fordulnak elő normál PC-kben.

Nem valószínű, hogy ilyen szofisztikált módszerekkel kémkednének átlagos otthoni felhasználók titkai után, valószínűsíti a Kürt Zrt. szakértője, szerinte sokkal inkább ipari kémkedést vagy hírszerzési célokat szolgál a megoldás. Bár a Kaspersky nem nevezte meg, a Reuters hírügynökség kiderítette, hogy valószínűleg az amerikai Nemzetbiztonsági Ügynökség (NSA) áll az új típusú kémprogram kifejlesztése mögött.

Zala Mihály adatvédelmi szakértő, a Nemzeti Biztonsági Felügyelet korábbi vezetője is hasonló motivációt sejt a kártevő elkészítése mögött. Szerinte a Big Data, vagyis a hatalmas méretű adatmennyiségek korában ma már egyre nagyobb szerepet kapnak a hírszerzésben a digitális módon begyűjtött, algoritmusok által elemzett adatok. Ezek ugyan nem képesek kiváltani az ügynökökkel végzett hírszerző munkát, azonban sok esetben hatékonyabb lehet, mint a kizárólag humán erőforrásokkal végzett tevékenység.

Nem kell feltétlenül élő ügynökként beszervezni egy kulcsfontosságú fejlesztésen dolgozó üzem munkatársát, az internetről gyűjtött adatokkal feltérképezhetők a megfelelő területen dolgozó emberek. Ezt követően pedig csak az otthoni és munkahelyi számítógépükre kell kártevőt juttatni, így tudtukon kívül is információforrássá válhatnak az ellenérdekelt hírszerzések számára. Zala szerint az olyan nagyhatalmak, mint az Egyesült Államok, Oroszország vagy Kína, globális hírszerző tevékenységet folytatnak, a technológiai fejlődésnek köszönhetően pedig szinte korlátlan mennyiségben tudnak adatokat gyűjteni és tárolni a rivális államok politikai-gazdasági döntéshozóiról, vagy más érdeklődésre számot tartó személyekről.

Bár kétségtelen tény, hogy a begyűjtött adatmennyiség egésze nem dolgozható fel teljes egészében, ám adott esetben az egy-egy adott célszemélyre vonatkozó adatok akár évekre visszamenőleg is összesíthetőek a rendszerből.

Hiába ellenőrzi vírusvédelmi szoftverével bárki otthon a merevlemezét, házilag gyakorlatilag lehetetlen kideríteni, hogy a számítógépünkben lévő merevlemez – vagy akár SSD-meghajtó – firmware-e rejt-e kémprogramot – tudtuk meg Kertész Zoltántól. Ez a programkód teljesen egyedi, zárt, így még összehasonlítani sem lehet semmivel.

Minimális esély azért van az észlelésre, a vizsgálatok szerint ugyanis a kémkedésre programozott merevlemez-firmware-eket úgy programozzák, hogy később ne lehessen újabb verziójúra cserélni őket. Tehát egy árulkodó jel lehet, ha az adattároló gyártójától le lehet tölteni frissítést, de az valamiért mégsem települ. A merevlemezek vezérlését azonban elég ritkán szokták frissíteni a gyártók, így sok eszközt eleve a legfrissebb firmware-rel vesznek meg, azokat pedig amúgy sincs mire frissíteni – magyarázta a Kürt szakértője.

Kertész Zoltán szerint a Kaspersky által felfedezett kártevő az olyan speciális merevlemezeket is megcsapolhatóvá teszi, amelyek egyébként beépített kriptográfiai chip segítségével, valós időben titkosítják az adatokat. A módosított vezérléssel ugyanis a titkosítás működése felett is kontrollt nyernek a kártevő készítői.

Meglepő módon viszont az eredetileg gyengébbnek számító, szoftveres titkosítási megoldások védelmet nyújthatnak a bedrótozott szoftveres adatlopás ellen. Ilyen megoldás például a Windows BitLocker vagy a Mac OS X FileVault funkciója. Ezek bekapcsolásakor a kiválasztott meghajtó titkosítva kerül a háttértárra, tehát az adattároló is csak az értelmezhetetlen adatcsomagban tud kutatni – magyarázta a Kürt szakértője.

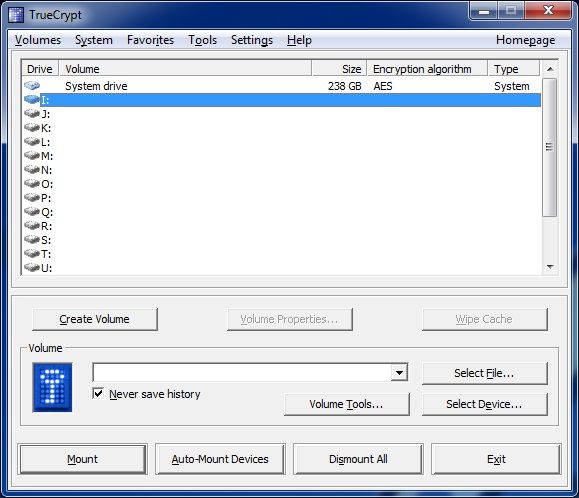

A BitLockert a Windows 7 és Vista rendszer Ultimate és Enterprise változataiban lehet bekapcsolni a Vezérlőpultban, a Windows 8-nak pedig a Pro és Enterprise verziók tartalmaznak titkosítási lehetőséget. Ha valaki a Microsoft szoftverének otthoni változatát használja, az ingyenes TrueCrypt Next titkosítóprogramot használhatja fel (az eredeti TrueCrypt fejlesztése leállt, használata nem biztonságos).

A legújabb Mac OS X Yosemite rendszerben debütált FileVault 2 szolgáltatás alapból aktív, és a teljes merevlemezt titkosítja, a korábbi verziókban csak egyes részeit tette kutathatatlanná.