A zsarolóvírusokból csak a zsarolás marad ki

Az utóbbi hónapok "slágerének" számító zsarolóvírusok kapcsán már kiderült számos érdekesség, melyekről annak idején mi is beszámoltunk. Többek között az egyik legfontosabb tényező, ami már a WannaCry és a Petya esetében is megfigyelhető volt, hogy habár ezek látszólag zsarolóvírusok, vagyis a fertőzést és aktiválódást követően lekódolják az adott számítógépet, és váltságdíjat követelnek,

igazából nem a haszonszerzés a céljuk.

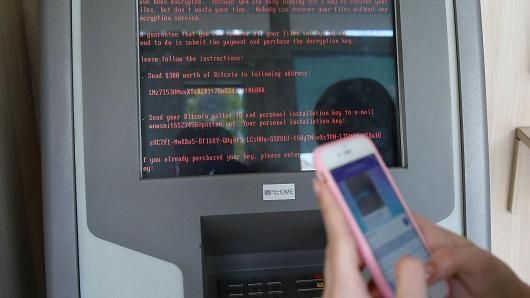

A Petya esetében is hamar kiderült, hogy habár a számítógép lekódolása után bitcoinban követelne váltságdíjat, a befizetéshez kialakított "rendszer" annyira primitív volt, hogy ezt néhány órát követően (miután a hatóságok először léptek akcióba) gyakorlatilag nem is lehetett volna használni. Tehát míg maga a támadás abszolút profizmusra vall, sőt, nem zárható ki kormányzati szervek támogatása sem, és elég drága lehetett kivitelezni, addig a befizetés láthatóan nem érdekelte a kiberbűnözőket, hiszen nem foglalkoztak vele különösebben.

Ugyanezt lehetett megfigyelni a Petya után érkező újabb zsarolóvírus esetében is. A kezdetben GoldeEye vagy Petwrap névre keresztelt kártékony programot azóta nagyjából egységesen Netyának hívják, érzékeltetve ezzel, hogy habár számos ponton hasonlít a Petyára, mégis egy különálló jelenségről van szó. Ráadásul hasonló a felbukkanási helye és feltételezett célja is: a jelenlegi szakértői beszámolók szerint nem letöltött dokumentumokon vagy e-maileken keresztül terjed, hanem az ukrán adózási és könyvelési szoftvercsomag, a MeDoc frissítésén keresztül lépett akcióba.

A jelenlegi körülmények alapján tehát a szakértők egybehangzó véleménye, hogy az ukrán közigazgatás és infrastruktúra elleni újabb támadás lehetett a cél, így szó sincs arról,

hogy anyagilag motiváltak lennének a Netya kitervelői.

Éppen ezért felesleges is megpróbálni kifizetni a váltságdíjat, annak ugyanis semmi hatása nem lenne; a Petyához hasonlóan a vírus ezen része rendkívül alulfejlett volt, a fizetéshez megjelelölt e-mail címet például nagyon hamar lelőtték az illetékes szervek, így a támadóknak semmilyen eszköze nem lenne arra, hogy ellenőrízzék a beérkezett kifizetéseket, és azok alapján feloldókulcsokat küldjenek vissza, még ha akarnának sem.

Ez pedig egy egészen újnak tűnő trend, amit többek között a Cisco is alaposan vizsgál. A vállalat el is nevezte az ilyen jellegű támadásokat DeOS-nak, vagyis "destruction of sercive"-nek, ami a ransomware, vagyis a zsarolóvírus helyett pontosabban lefedi ezek célját: a pusztítást, a szolgáltatások és rendszerek működésének megbénítását, szervezetek adatainak, biztonsági mentéseinek törlését és tönkretételét.

A helyzet pedig egyre nehezebbé válik: egyre több eszköz csatlakozik valamilyen módon az internethez, melyek nincsenek ellátva megfelelő biztonsági funkciókkal,

és így egyre több potenciális áldozatot nyújtanak a kiberbűnözőknek.

De még az sem jelent feltétlenül sokat, ha valaki foglalkozik a biztonsággal: a Cisco szerint a különálló, mással nem integrálható biztonsági termékek is komoly veszélyforrást jelentenek, így alapvetően a informatikai biztonságot a jövőben az alapoktól integrált, megfelelően felépített termékekkel kellene biztosítani.

Ameddig azonban a rendszerek egyre komplexebbé és átláthatatlanabbá válnak, addig kizártnak tűnik, hogy a vállalatok jelentős része még az alapvető biztonsági intézkedéseket is hatékonyan meg tudják tenni, és inkább csak utólag próbálnak meg lereagálni egy-egy felmerülő helyzetet, ami nyilván nem éppen ideális. Ráadásul úgy látszik, hogy sokan még mindig nem veszik eléggé komolyan ezt az egészet: a vállalatok mindössze kétharmada vizsgálja ki a biztonsági figyelmeztetéseket, de néhány iparágban (ilyen például a közlekedés és az egészségügy), ez lemehet akár 50%- ig.

Még a legérzékenyebb iparágak is csak a támadások kevesebb mint felét tudják kezelni, és habár az egyre komolyabb fenyegetés hatására a vállalatok és szervezetek 90%-a hajlandó lenne biztonsági fejlesztésekre, néhány iparágban még ez a szám is csak 80%.

Pedig a helyzet az, hogy még csak a támadások komplexitása sem nőtt annyira túlzottan. Annyira nem, hogy a Cisco évközi kiberbiztonsági felmérése szerint ismét egyre népszerűbbé válnak az olyan klasszikus módszerek,

mint az e-mailben terjesztett vírus,

melyekben vagy egy olyan linket találunk, amire rákattintva aktiválódik a kártevő, vagy fertőzött csatolmányt tartalmaz.

Ezzel párhuzamosan növekszik a fájlmentes kártevők aránya is: ezek úgy működnek, hogy aktiválásuk után beépülnek a memóriába, és onnan kezdenek tevékenykedni, a merevlemezre, vagy más adattárolóra egyáltalán nem telepednek rá. Ez persze azt is jelenti, hogy a gép kikapcsolása vagy újraindítása esetén el is tűnnek, azonban addig is jóval nehezebb észrevenni és megvizsgálni őket.

Az exploit kitek népszerűsége azonban csökken.

Ezek olyan, sokszor előre megvásárolható csomagok, melyek egyben tartalmaznak mindent, ami ahhoz szükséges, hogy be tudjuk hatolni egy hálózatba, és információkat tudjunk gyűjteni az arra csatlakozó számítógépekről. Ezek az exploit kitek szinte tényleg olyanok, mint a zacskós leves, ugyanakkor felépítésük moduláris, így tehát a hozzáértő a saját céljának megfelelően tehet hozzá, vagy változtathat meg benne dolgokat.

A helyüket a tulajdonképpen szolgáltatásaként igénybevehető ransomware-ek vették át, melynek keretein belül erre szakosodott jóemberek megbízásra hajtanak végre támadásokat, vagy adják át az ehhez szükséges programokat.

Ez tehát azt jelenti, hogy kisebb-nagyobb kaliberű kibertámadásokat már az is le tud vezényelni, akinek nincs meg ehhez a technikai tudása, de van pénze.

Azt viszont zárásként érdemes hozzátenni, hogy habár a zsarolóvírusok mostanában rendkívül nagy figyelmet kapnak, az amerikai Internet Crime Complaint Center (IC3) felmérése szerint még mindig nem ezek jelentik a legnagyobb veszélyt: a ransomware támadások ugyan csak 2016-ban több mint 1 milliárd dollárnyi kárt okoztak, de 2013 és 2016 összesen 5,3 milliárd dollárnyi veszteséget okoztak a céges levelezési rendszerek ellen indított támadások.

Ha szeretne még több érdekes techhírt olvasni, akkor kövesse az Origo Techbázis Facebook-oldalát, kattintson ide!