[Frissítve] Súlyos sebezhetőségek az AMD processzoraiban

A január elején nyilvánosságra került Meltdown és Spectre sebezhetőségek alaposan megtépáztak az Intel hírnevét. A vállalat processzoraiban talált súlyos sebezhetőségek lehetővé teszik a védett memóriaterületek kiolvasását a rosszindulatú alkalmazások számára, azaz adatlopásra használhatóak, fundamentális biztonsági funkciók kerülhetőek meg velük. A hibák szinte az összes jelenleg használatban lévő Intel CPU-t érintik, a Spectre egyes formái pedig AMD processzorokon is kihasználhatónak bizonyultak. Jelenleg még tart a Spectre és a Meltdown szoftveres javításokkal való hatástalanítása, sajnos a konkrét javításuk csak hardveres módosításokkal oldható meg.

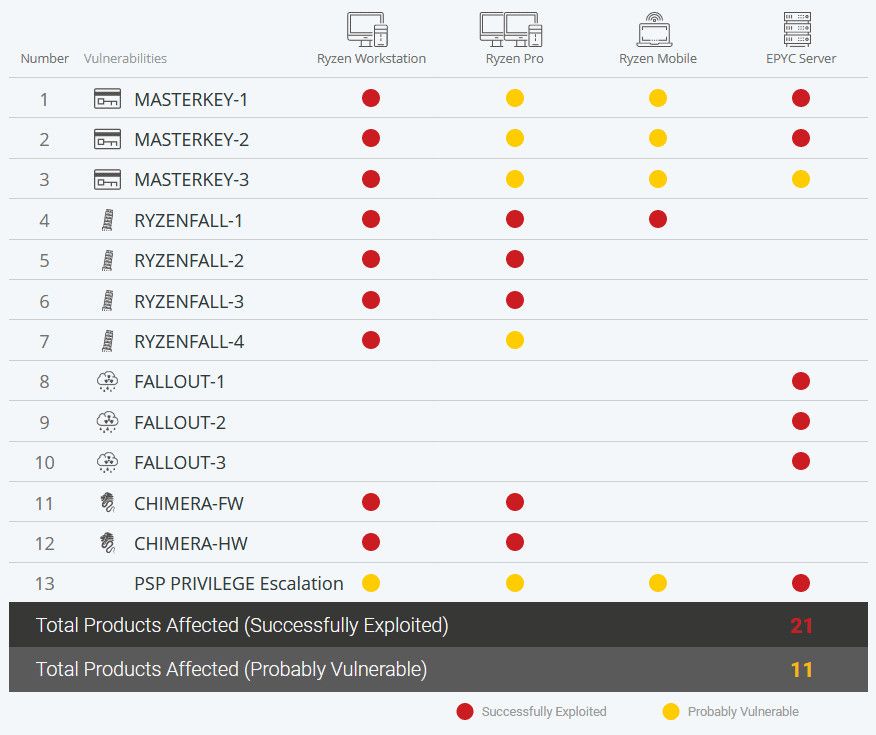

Kedd este atombombát dobott az izraeli CTS Labs, a biztonsági cég összesen 13 súlyos sebezhetőséget talált az AMD Epyc, Ryzen, Ryzon Pro és Ryzen Mobile processzorokban. Ezeket a hibákat a felhasználási lehetőségeik szerint négy csoportba (MASTERKEY, RYZENFALL, FALLOUT, CHIMERA) sorolta.

A hibák az AMD processzorok két beépített komponensében találhatóak: a központi egységek biztonsági funkcióit menedzselő Secure Processor biztonsági chipben és a Promontory chipsetben. Az utóbbi gyakorlatilag a déli híd, ami régen egy külön chip volt az alaplapokon, ez köti össze a processzort a WiFi vagy LAN chiphez hasonló hardverekkel, de például USB, SATA, PCI Express adatforgalom is átfolyik rajta.

A CTS Labs szerint a hibák kihasználásával a támadók például teljesen átvehetik az irányítást a Secure Processor működése felett, folyamatosan jelenlévő kártevőt telepíthetnek a Secure Processzora, kilophatják a vállalati hálózatokba való belépéshez szükséges neveket és jelszavakat a Windowsból, kiolvashatják a rendszermemória védett részeit.

A Promontory chipset két hátsó kaput is tartalmaz, az egyik hardveres, a másik pedig szoftveres. Külön érdekesség, hogy ezt a komponenst nem az AMD tervezte, hanem kiadta a munkát az ASMedia nevű vállalatnak, ami az ASUSTeK Computer leánycége.

Az új generációs AMD processzorokkal szerelt számítógépek tulajdonosainak egyelőre nem érdemes rettegniük a hibák miatt, a CTS Labs ugyanis nem hozta nyilvánosságra a kihasználásukhoz szükséges dokumentációt,

a cégen kívül csak az AMD rendelkezik a pontos technikai leírásokkal.

Ezenfelül független biztonsági szakértők szerint a legtöbb sebezhetőség kihasználása életszerű körülmények között nagyjából lehetetlennek bizonyulhat.

Nem lehet szó nélkül elmenni amellett, hogy a biztonsági cég csak hétfőn tájékoztatta a problémákról az AMD-t, 24 órával később pedig elérhetővé tette a hibákat nagy vonalakban bemutató amdflaws.com webhelyet.

Hírünk írásáig az AMD-nek annyi ideje sem volt, hogy megerősítse CTS Labs állításainak a valóságtartamát.

A sérülékenységek felfedezése után az a bevett ipari gyakorlat, hogy a felfedező fél az érintett gyártó vagy fejlesztő értesítése után 90 napig mélyen hallgat a problémákról, ezzel lehetőséget adva azok javítására, a patchek terjesztésének megkezdésére. A CTS Labs webhelye szerint a MASTERKEY, RYZENFALL és a FALLOUT javítása várhatóan hónapokat vesz majd igénybe, a CHIMERA pedig különösen kemény diónak bizonyulhat. Szoftveres patchekkel valószínűleg csak hatástalanítani tudják majd a mérnökök, a konkrét javítása hardveres módosításokat igényel majd.

A CTS Labs rendkívül etikátlan módon járt el, szégyentelen önreklámozásra használja a felfedezéseit.

Frissítés: újabb cikkünk jelent meg a témában,akár anyagi motivációja is lehetett CTS Labs szokatlan viselkedésének.

Ha szeretne még több érdekes techhírt olvasni, akkor kövesse az Origo Techbázis Facebook-oldalát, kattintson ide!